Введение

VoWiFi (Voice over WiFi) – это сервис, также известный как WiFi Calling, который позволяет пользователям с помощью смартфона, поддерживающего данную технологию, инициировать и принимать текстовые сообщения, голосовые и видео звонки через сеть WiFi.

Доступны следующие пять решений для развертывания сервиса VoWiFi:

|

Решение |

Описание |

Текущий статус |

|

UMA (Unlicensed Mobile Access) - технология, обеспечивающая плавный переход между беспроводными широкополосными сетями (например, GSM, 3G, EDGE, GPRS и т. д.) и беспроводными локальными сетями (например, Wi-Fi, Bluetooth). Сопутствующее оборудование – GANC (Generic Access Network Controller). |

UMA доступен для коммерческого использования только в Северной Америке и некоторых странах Европы. Техническая эволюция приостановилась. UMA не поддерживается в сетях LTE и технологиях IMS. |

|

Способ доступа к сети IMS напрямую через сеть Wi-Fi не может гарантировать, что адреса оборудования пользователя не будут изменены после хэндовера WiFi - LTE. Трудно реализовать единую аутентификацию и единый номер абонента. При реализации хэндоверов предъявляются особые требования к оборудованию пользователя и сети IMS. Сценарии развертывания и взаимодействия сложны. |

Общедоступные терминалы пользователя для поддержки хэндоверов WiFi-LTE отсутствуют. Абонент должен скачивать приложение и регистрировать доступ с помощью логина и пароля. |

|

Терминалы пользователей получают доступ к сетям 3GPP (2G, 3G, 4G) посредством интерфейса S2b, организованного через ненадежные публичные сети WiFi. P-GW функционирует как якорная точка при организации хэндовера WiFi-LTE. Пользовательские терминалы должны поддерживать аутентификацию IPsec и IKEv2. |

Количество абонентского оборудования с поддержкой решения постоянно расширяется. Оператор связи внедряют решение или уделяют ему повышенное внимание. Стандарт 3GPP поддерживает это решение. |

|

Терминалы пользователей получают доступ к сетям 3GPP (2G, 3G, 4G) посредством интерфейса S2b, организованного через надежные сети WiFi, развернутые операторами связи. P-GW функционирует как якорная точка при организации хэндовера WiFi-LTE. |

Дешевого абонентского оборудования с поддержкой решения практически нет. Операторам связи необходимо разворачивать собственные сети WiFi. Стандарт 3GPP поддерживает это решение. |

|

OTT (Over the Top) – сервисы, позволяющие по сетям передачи данных, в большинстве случаев без прямого контакта с оператором связи, передавать на устройство пользователя контент. Для входа в систему требуется учетная запись и пароль. Большинство услуг, предоставляемые операторами связи не поддерживаются. |

Абонентам необходимо загрузить приложение, такое как Skype, Viber, WhatsApp. Невозможно обеспечить целостность сервисов VoLTE и CS. Возможности межсетевого взаимодействия сильно ограничены. |

На сетях операторов связи широкое коммерческое применение получили решение 2 и решение 3. В связи с тем, что общедоступные терминалы пользователей для поддержки хэндоверов WiFi-LTE отсутствуют, решение 2 (прямое подключение к сети IMS) не обеспечивает бесшовный переход WiFi-LTE. По своей сути решение 2 ничем не отличается от обычного доступа к сети IMS с помощью логина и пароля. Решение 3 - недоверенный доступ к ePDG (EPC) и IMS, наиболее интересен с точки зрения оператора мобильной связи с целью перераспределения доходов сервисов ОТТ (решение 5) в свою сторону. Рассмотрим данное решение более подробно.

Недоверенный доступ к ePDG (EPC) и IMS

Архитекрура недоверенного доступа

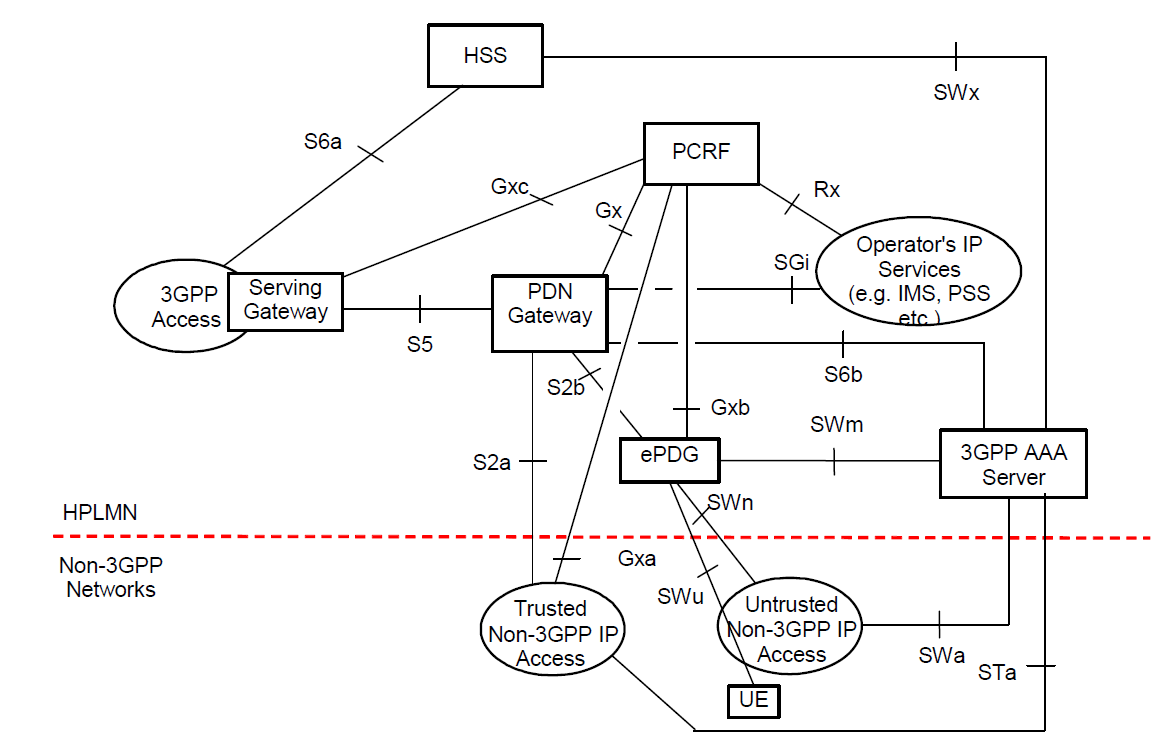

Попытки стандартизировать в 3GPP архитектуру доступа к мобильным сетям других, неописанных в стандарте 3GPP сетей, таких как cdma2000, WiFi были предприняты еще в далеком 2005 году, впоследствии стандарт расширен и на сети WiFi. Начиная с 2008, с момента появления 3GPP Rel.8, где впервые появился стандарт 4G/LTE архитектура была доработана, но внедрению решений мешало отсутствие абонентских устройств с поддержкой данной технологии. В настоящее время стандарт доступа развивается и достаточно много операторов связи внедрили решение, другие операторы внедряют или уделяют ему повышенное внимание. Высокоуровневая архитектура недоверенного доступа к узлу сети LTE EPC (Evolved Packet Core) показан на рисунке 1.

Рисунок 1. Архитектура недоверенного доступа к EPC. Источник: Oracle.

Основной принцип работы заключается в том, что терминал пользователя (смартфон) для доступа в сеть выбирает узел ePDG (evolved Packet Data gateway), который является связующим элементов с мобильной сетью оператора связи, и устанавливает с ним защищенное соединение IPSec.

На рисунке 2 изображена высокоуровневая архитектура доступа к сети оператора связи не стандартизированных стандартами 3GPP сетей с указанием интерфейсов взаимодействия.

Как видно из рисунка в стандартах 3GPP рассматривается как доверенный (Trusted Non-3GPP access) так и недоверенный (Untrusted Non-3GPP access) доступ. Как мы упомянули выше доверенный доступ (Trusted Non-3GPP access) широкого коммерческого применения не нашел. Мы затронем аспекты работы доверенного доступа позже, а сейчас рассмотрим основные элементы и интерфейсы недоверенного доступа.

Основным элементом недоверенного доступа на сети связи оператора связи является шлюз ePDG (evolved Packet Data gateway).

Основной функционал шлюза ePDG

1. Аутентификация и авторизация пользователя

- аутентификация на базе EAP-AKA на основе IKEv2;

- деикапсуляция/инкапсуляция пакетов IPSec;

- аутентификация и авторизация IPSec тунеля;

- авторизация APN и выбор шлюза PGW;

- передача идентификатора PGW в случае статического назначения;

2. Преобразование туннелей и QoS между S2b связями (несущими) и сетью доступа

- преобразование S2b несущей(их) в SWu IPSec сессию(и);

- преобразование выделенных несущих на S2b используя шаблоны фильтров трафика TFT;

- маркировка DSCP и/или 802.1p тегирование для QoS;

3. Маршрутизация пакетов на линии вниз (downlink) в направлении SWu туннеля, связанного с определенным PDN подключением

- маркировка транспортных пакетов на линии вверх (uplink);

- применение QoS политик, на основе информации, полученной через плоскость управления S2b;

Интерфейсы взаимодействия

SWu - Интерфейс между UE и ePDG, через который поддерживаются и обрабатываются туннели IPSec. Функциональность SWu включает в себя инициированное терминалом пользователя создание IPSec туннеля, передачу пользовательских данных через туннель, разрыв туннеля, а также поддержка быстрого обновления IPSec туннелей в случае хэнтовера между двумя сетями с недоверенным доступом.

S2b – Интерфейс между ePDG и PDN Gateway реализующий плоскость пользователя для передачи пользовательских данных с соответствующими функциями контроля. Изначально на интерфейсе S2b использовался только протокол PMIP, позднее был добавлен протокол широко используемый в мобильных сетях связи протокол GTP.

SWa, SWm – Интерфейсы между недоверенной сетью доступа (публичная WiFi) или узлом ePDG с узлом AAA сети LTE. Используется для передачи аутентификационных, авторизационных и тарификационных данных в случае если необходима более гибкая AAA система, нежели осуществленная через мобильную сеть на базе SIM карты (интерфейс S6b).

Аутентификация и авторизация конечных устройств

Для аутентификации и авторизации пользователей используется 3GPP AAA сервер. Аутентификация основана на SIM-карте и общепринятых сетевых функциях, расположенных на домашнем сервере подписки абонентов (HSS). Сервер 3GPP AAA не поддерживает отдельную базу данных и также располагается на HSS.

Дополнительно существует возможность выполнять аутентификацию устройств, на которых нет SIM-карты. Для данных целей могут использоваться протоколы AAA, такие как RADIUS и Diameter.

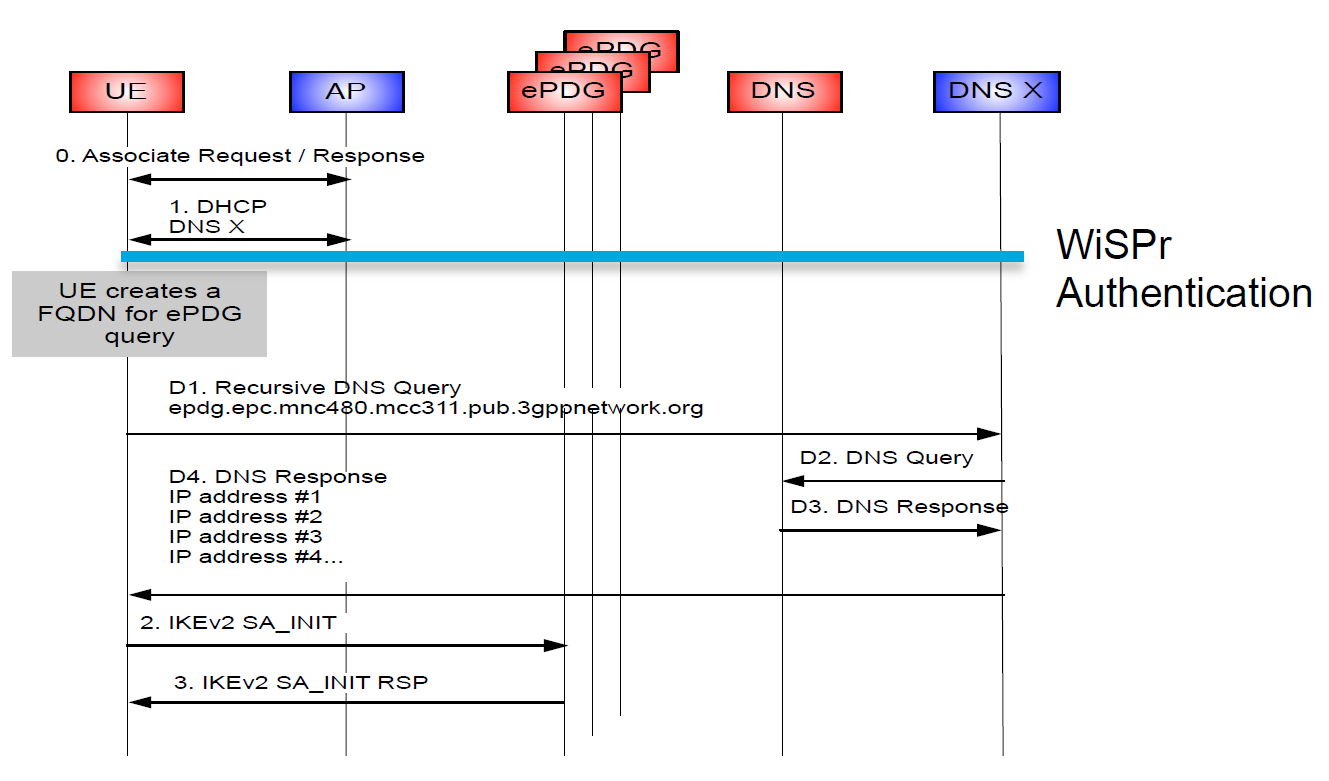

Процедура выбора ePDG

Для организации подключения абонентский терминал (смартфон) должен знать с каким IP адресом необходимо устанавливать связь. Для этих целей разработана процедура выбора ePDG, структурная схема которой показана на рисунке 3.

Рисунок 3. Процедура выбора ePDG. Источник: Cisco.

Процедура выбора происходит в три этапа:

1. Терминал пользователя (UE) находит адрес ePDG: UE создает полное доменное имя (FQDN) и выполняет DNS-запрос для нахождения IP адреса ePDG. Ответ от DNS содержит один или несколько IP-адресов. UE выбирает IP адрес ePDG, полученный от DNS.

2. Шлюз ePDG выбирает сервер AAA: в ePDG конфигурируется пара IP-адресов 3GPP AAA сервера (основной/резервный). Процесс Watchdog протокола DIAMETER контролирует состояние каналов (основной/резервный) и осуществляет переход на резервный в случае сбоя на основном.

3. ePDN выбирает PGW: для заданного APN ePDG конструирует полное доменное имя (FQDN) используя формат:

a. <APN-NI>.apn.epc.mnc<MNC>.mcc<MCC>.3gppnetwork.org. Далее ePDG выполняет DNS S-NAPTR запрос, чтобы получить адрес PGW.

b. Ответ на NAPTR будет содержать три записи с разным значением “Service Parameters”: “x-3gpp-pgw:x-s2apmip”, “x-3gpp-pgw:x-s5-gtp” и “x-3gpp-pgw:x-s2b-gtp”. Затем ePDG выполняет запрос DNS AAAA с помощью замены “Service Parameters” на необходимый “x-3gpp-pgw:x-s2b-gtp”. Результатом данной операции будет IP адрес S2b интерфейса, предоставленного PGW.

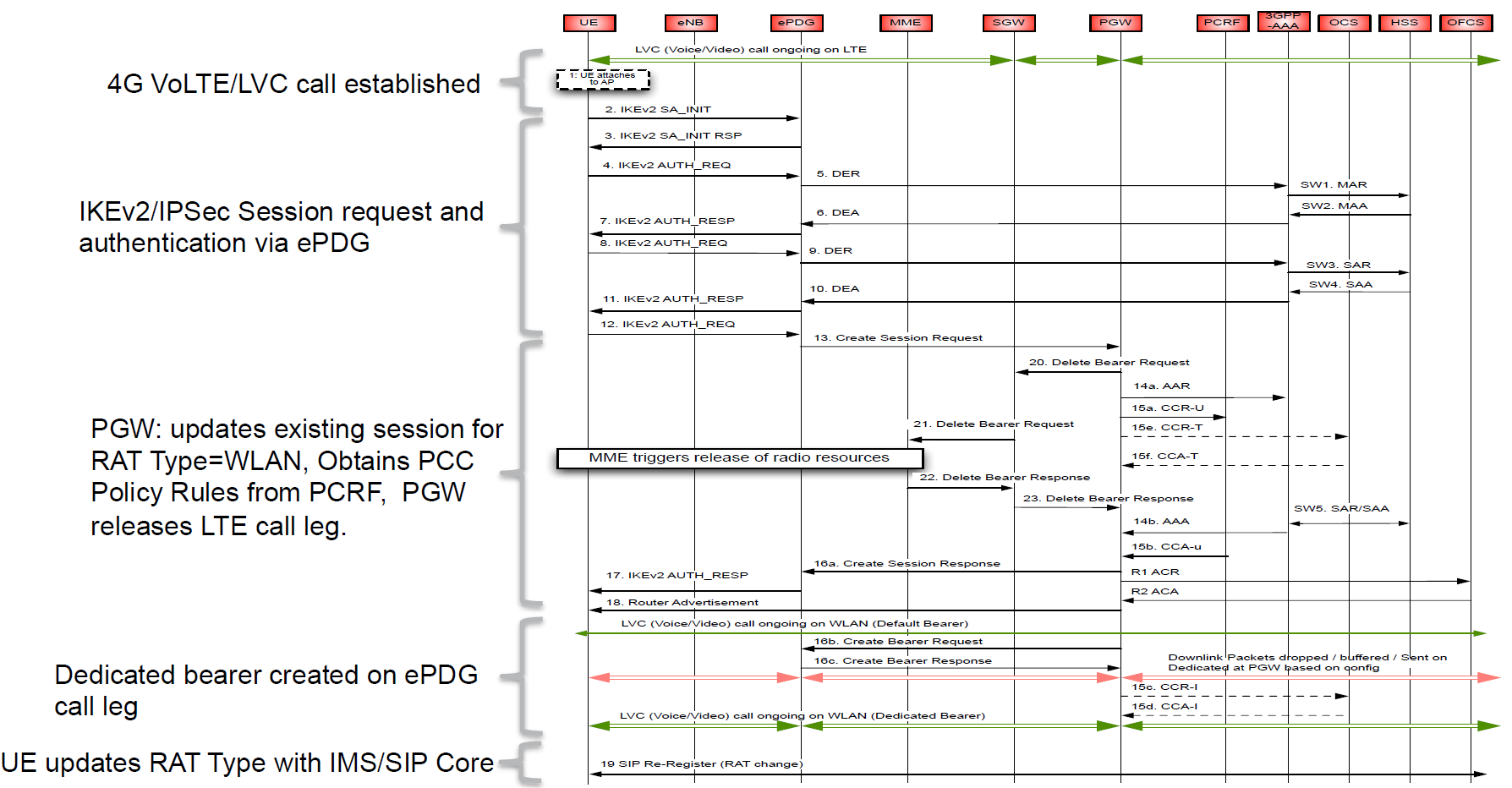

На рисунках 4,5 и 6 приведены процедура доступа в сеть, процедура установления соединения и процедура хэндовера WiFi-LTE соответственно.

Рисунок 4. Процедура доступа в сеть. Источник: Cisco.

Рисунок 5. Процедура установления соединения. Источник: Cisco.

Рисунок 6. Процедура хэндовера VoLTE-WiFi. Источник: Cisco.

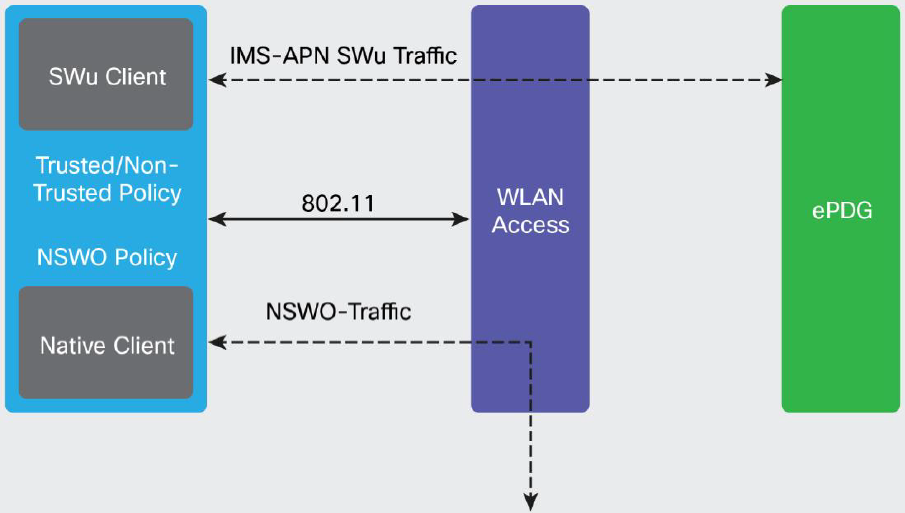

Разгрузка WiFi сети с прерыванием трафика в случае хэндовера (NSWO - Non-seamless WLAN offload)

NSWO - это дополнительная возможность терминала пользователя (UE). Терминал пользователя, поддерживающий NSWO, может, при подключении к сети WiFi, маршрутизировать определенные потоки IP трафика через WLAN без прохождения EPC. Эти потоки IP идентифицируются с помощью пользовательских политик, которые могут быть предварительно настроены на UE, или задаваться динамически оператором через функционал ANDSF (Access Network Discovery and Selection Function). Для организации связи UE и ASDNF используется интерфейс S14 как показано на рисунке 7.

Рисунок 7. Архитектура ASDNF. Источник: 3GPP TS 23.402.

Например, данная техника может транслировать траффик APN IMS на мобильную сеть, а весь другой трафик терминировать через WLAN, как показано на рисунке 8.

Рисунок 8. Разгрузка WiFi сети с прерыванием трафика в случае хэндовера (NSWO). Источник: Cisco.

Выводы

С точки зрения рядовых пользователей возможность совершать вызовы через сеть WiFi (в том числе при отсутствии покрытия мобильной сети) без установки дополнительных приложений и при использовании аутентификации через SIM карту несомненно представляет собой удобную услугу. Также интересна возможность доступа к сервисам оператора связи с терминалов пользователей, не имеющих SIM карту.

С точки зрения оператора связи возникает дополнительная возможность выстроить гибкую политику тарификации и перераспределить доходы с ОТТ сервисами.

Количество смартфонов, поддерживающих технологию VoWiFi, с каждым годом увеличивается. Развертывание сервисов VoWiFi операторами связи безусловно продолжится.

Литература

1. 3GPP TS 23.402 - Universal Mobile Telecommunications System (UMTS); LTE; Architecture enhancements for non-3GPP accesses.

2. Cisco Connect presentation “Calling VoWiFi…”

3. Technical Analysis on Huawei VoWiFi Solution